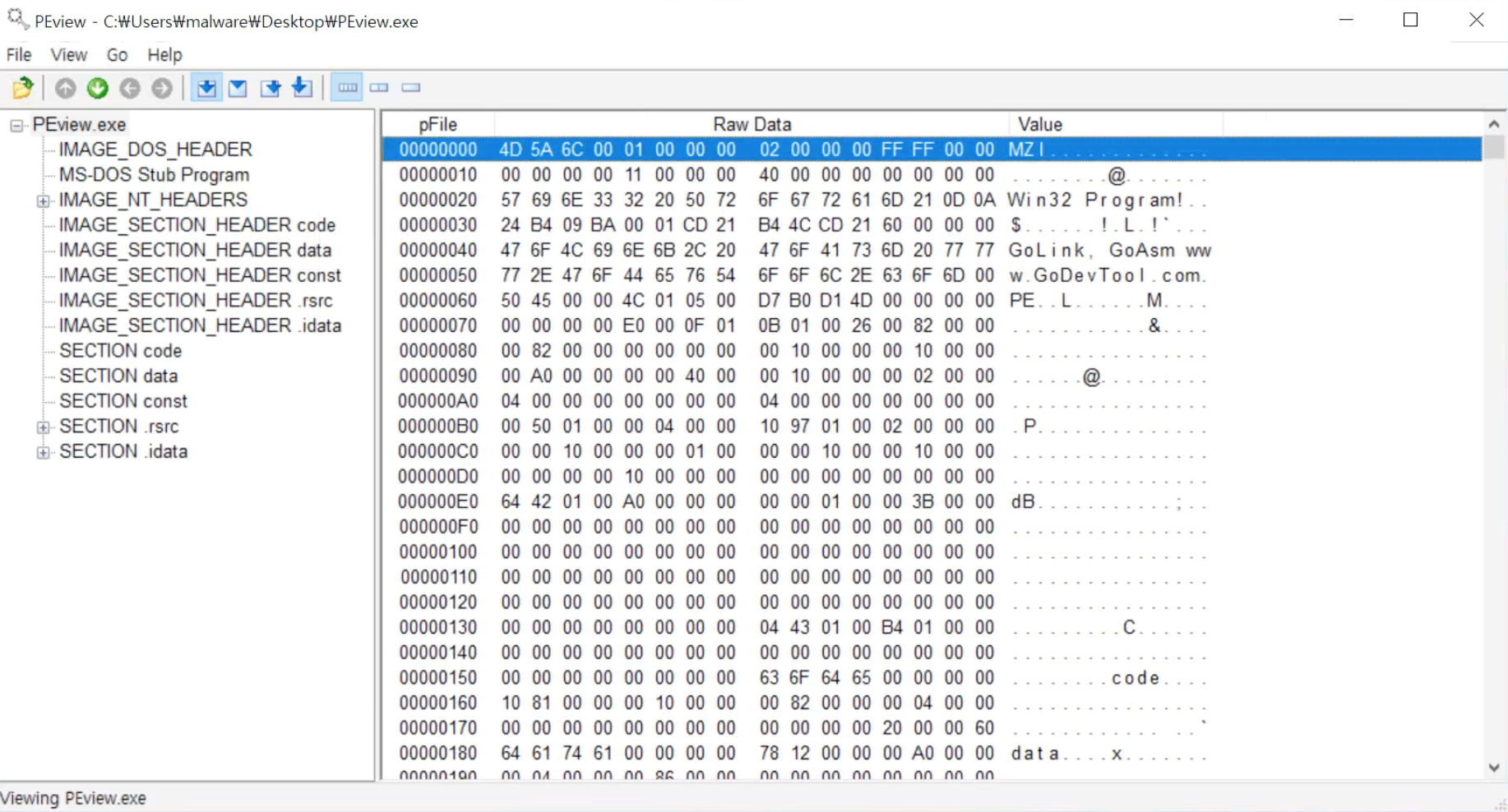

PE 파일 포맷

분석 툴 : PE뷰어

분석 대상 : PEVIEWER.exe

눈여겨봐야 할 PE 구조는 다음과 같다.

- DOS_HEADER

- NT_HEADER

- SECTION_HEADER

- SECTION code, data, rsrc 등

* 오른쪽 low data에 보이는 MZ는 exe 파일의 시그니처임.

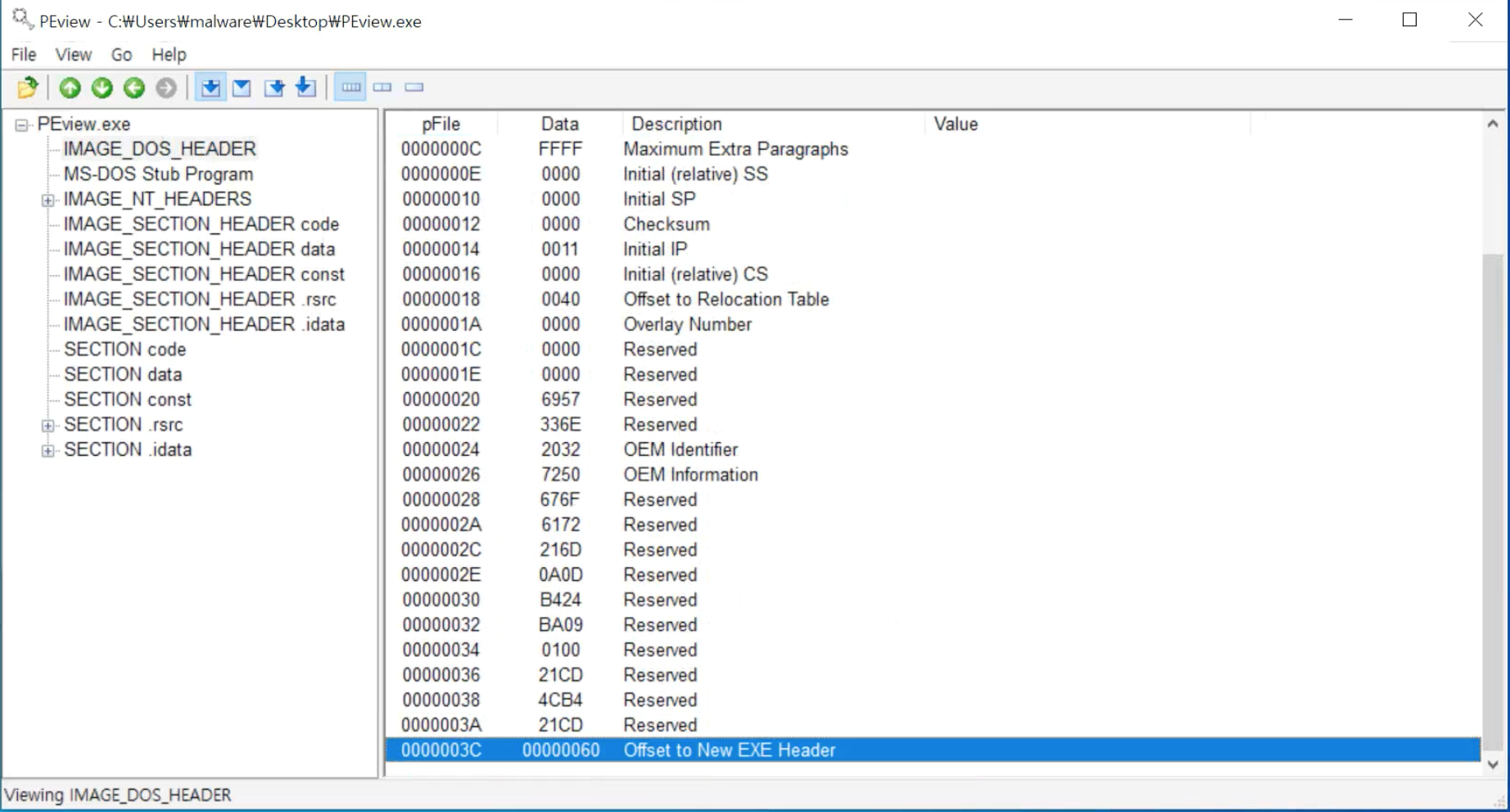

DOS 헤더에서 중요한 것은 별로 없고 마지막에 보여지는 offset to NEW EXE HEADER 부분이다.

Dos 헤더의 마지막 부분 NT헤더의 오프셋만 보면 된다. 오프셋 정보 + 베이스 주소 --> NT헤더 위치 알 수 있음.

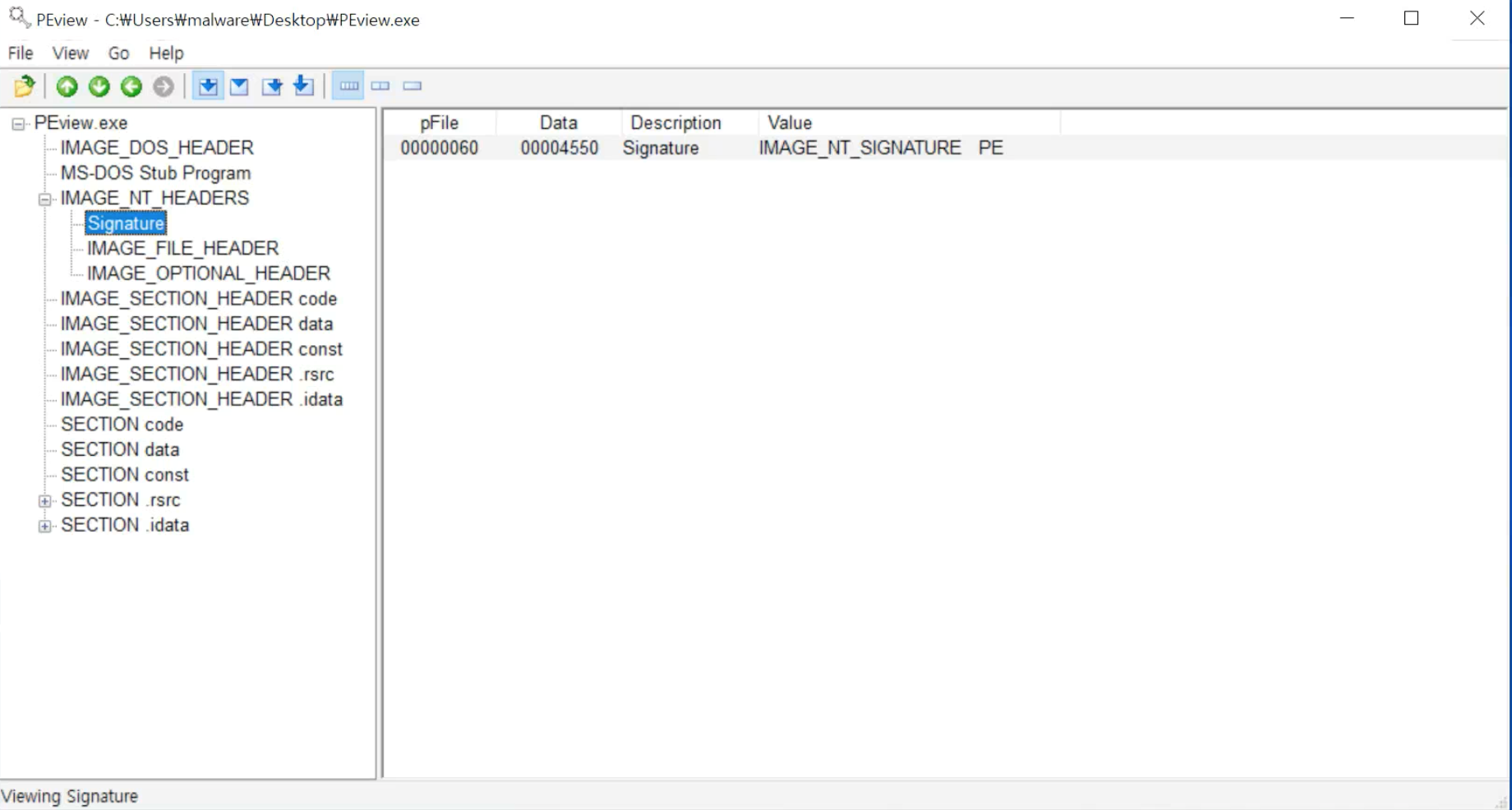

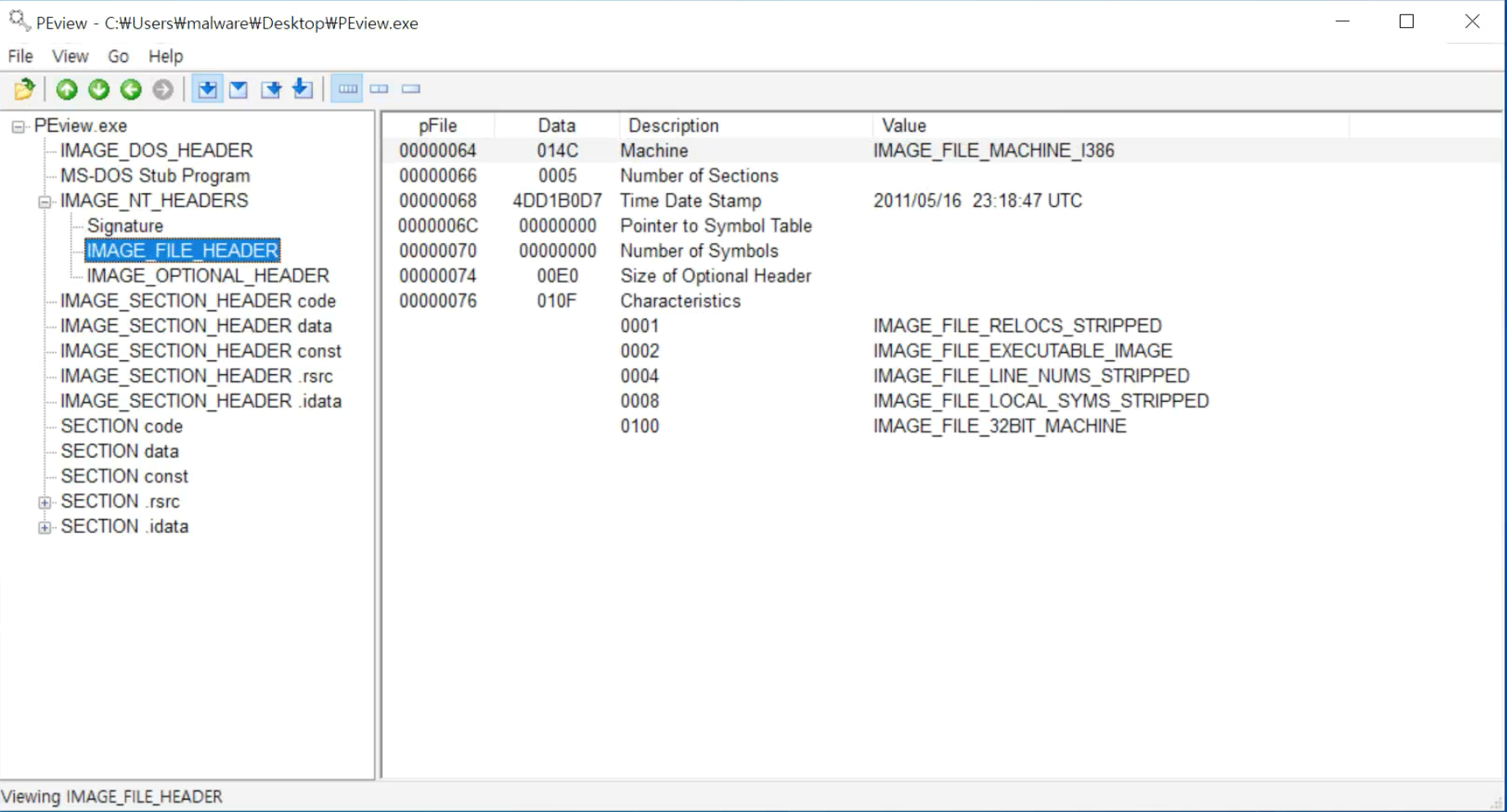

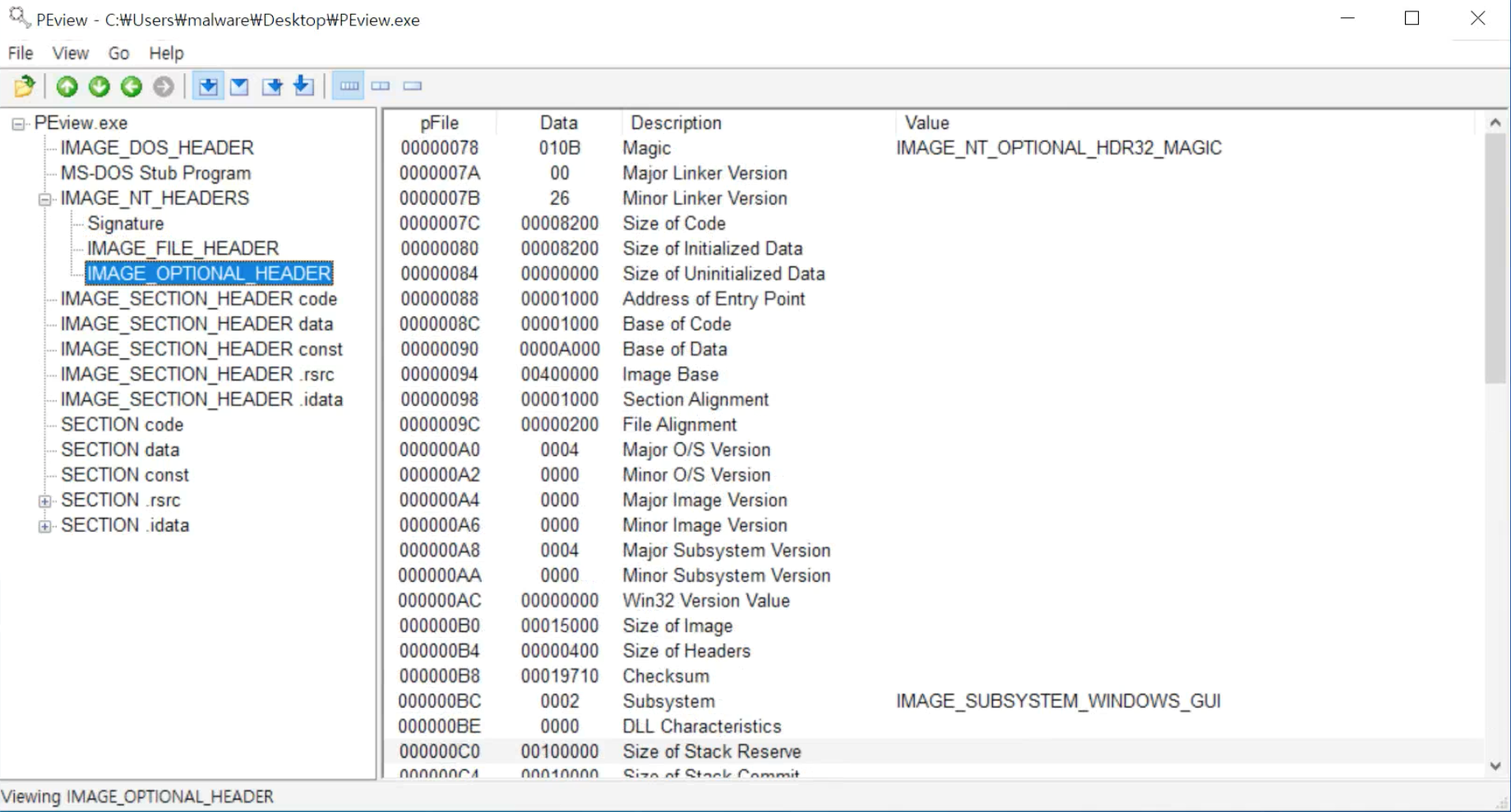

NT 헤더 구조 (3)

- signature: exe 파일의 NT 헤더 시그니처는 PE임.

- 파일헤더(파일이 언제 생성됐는지 / 어느 아키텍처로 쓰는지)

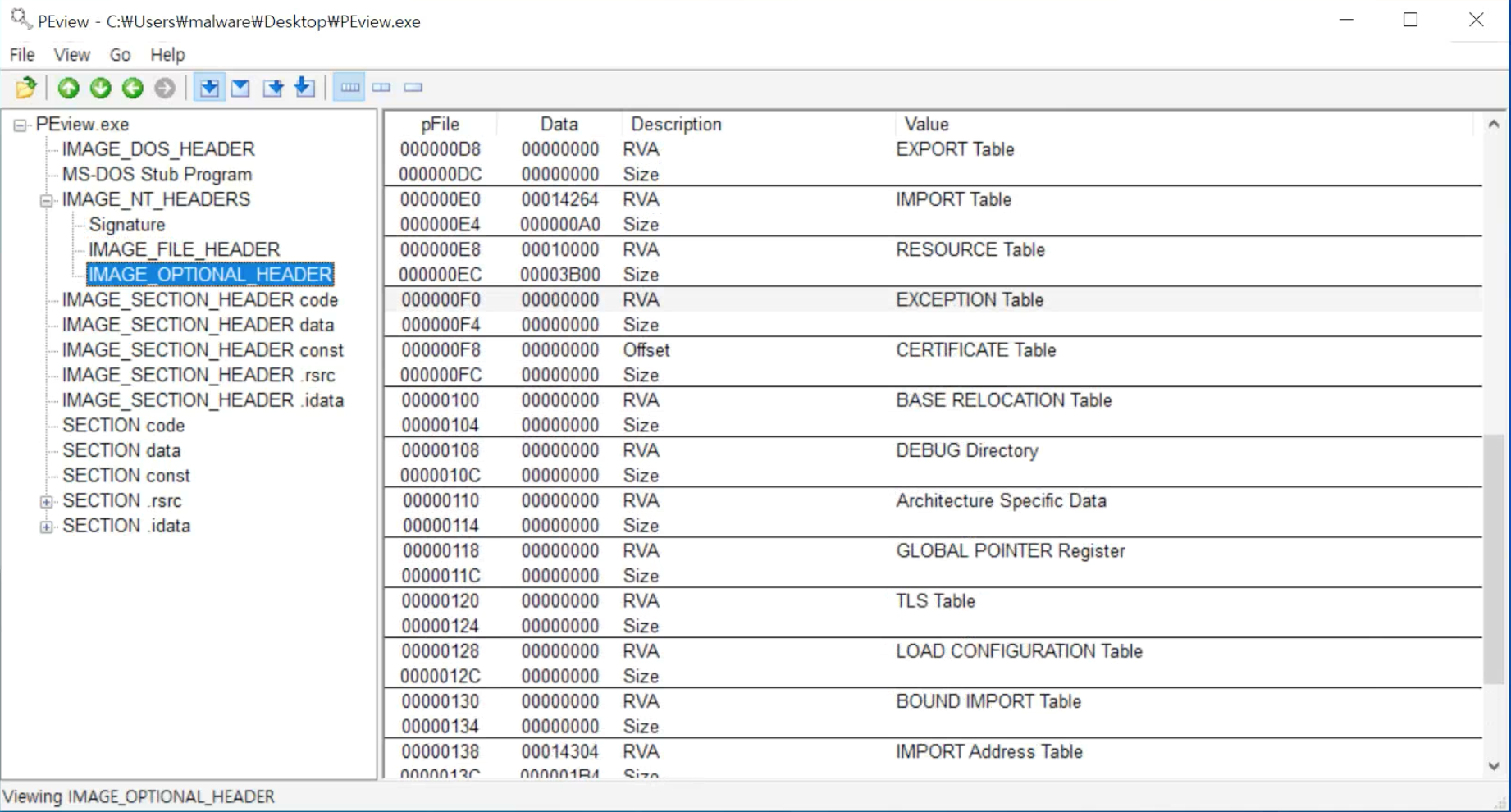

- 옵션 헤더 (테이블 헤더 정보, 코드 사이즈, 컴파일 정보)

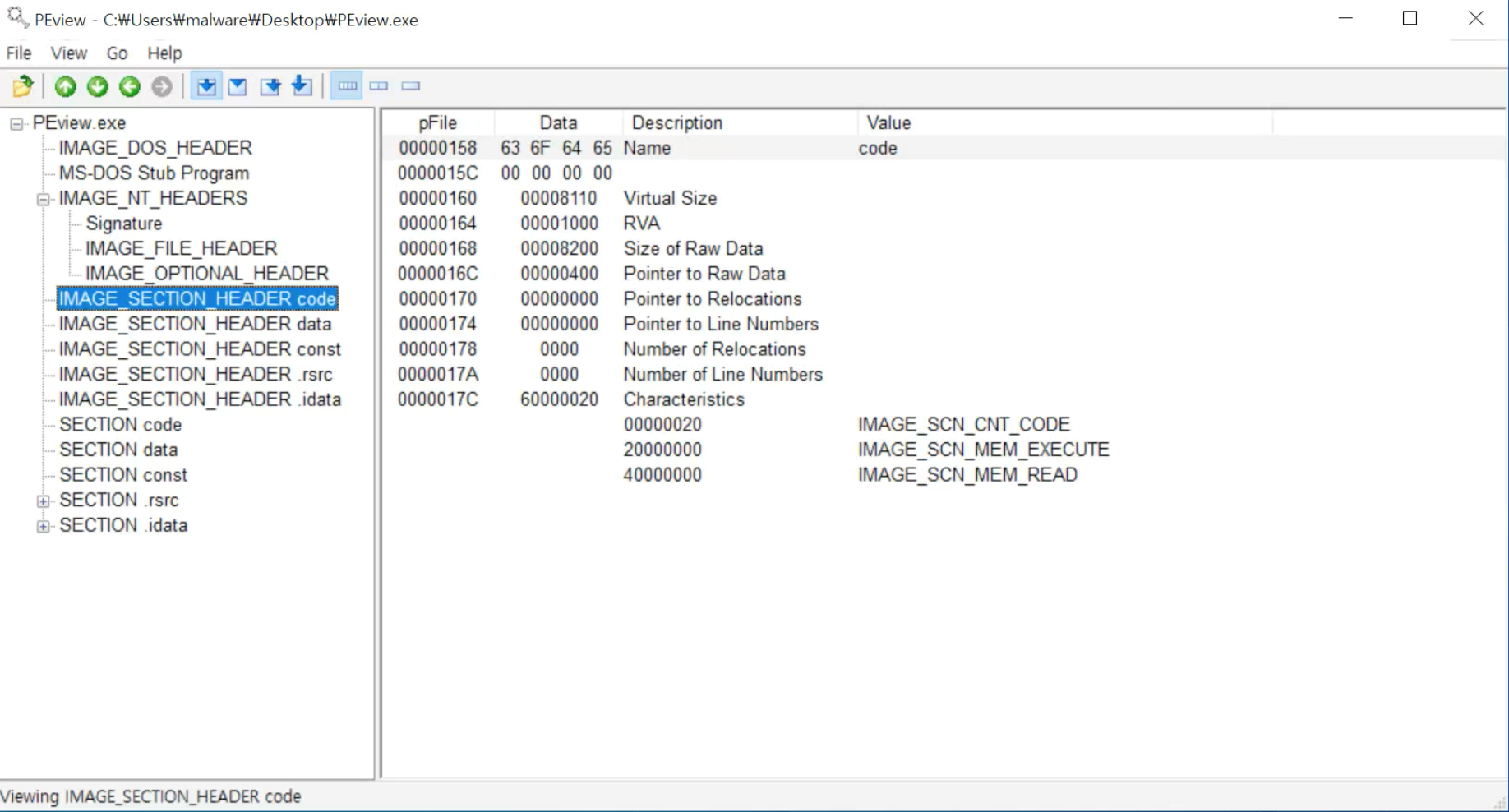

그 다음보이는 section_header code에는 메모리에 대한 접근 권한 내용이 담겨져 있다. 현재 실행, 읽기 가능한 것으로 보임.

'리버싱' 카테고리의 다른 글

| [Reversing] #1 정리 ( 정적/동적 , 레지스터 정리) (0) | 2022.01.16 |

|---|---|

| [Reversing - Wargame] Patch (0) | 2022.01.14 |

| [Reversing - Wargame] rev-basic-1 (0) | 2022.01.09 |

| [Reversing - Wargame] rev-basic-0 (0) | 2022.01.08 |

| 악성코드 - PE injection (0) | 2021.10.08 |