드롭퍼 유형 중 하나인 PE injection

exploror.exe 파일을 windbg로 분석하고자 한다.

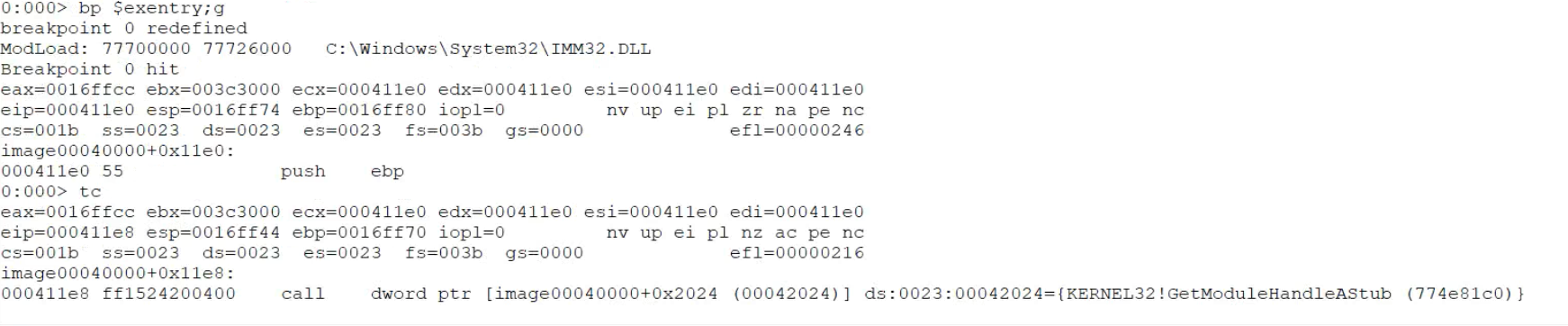

bp $exentry //entry point로 이동.

tc

step over 실행

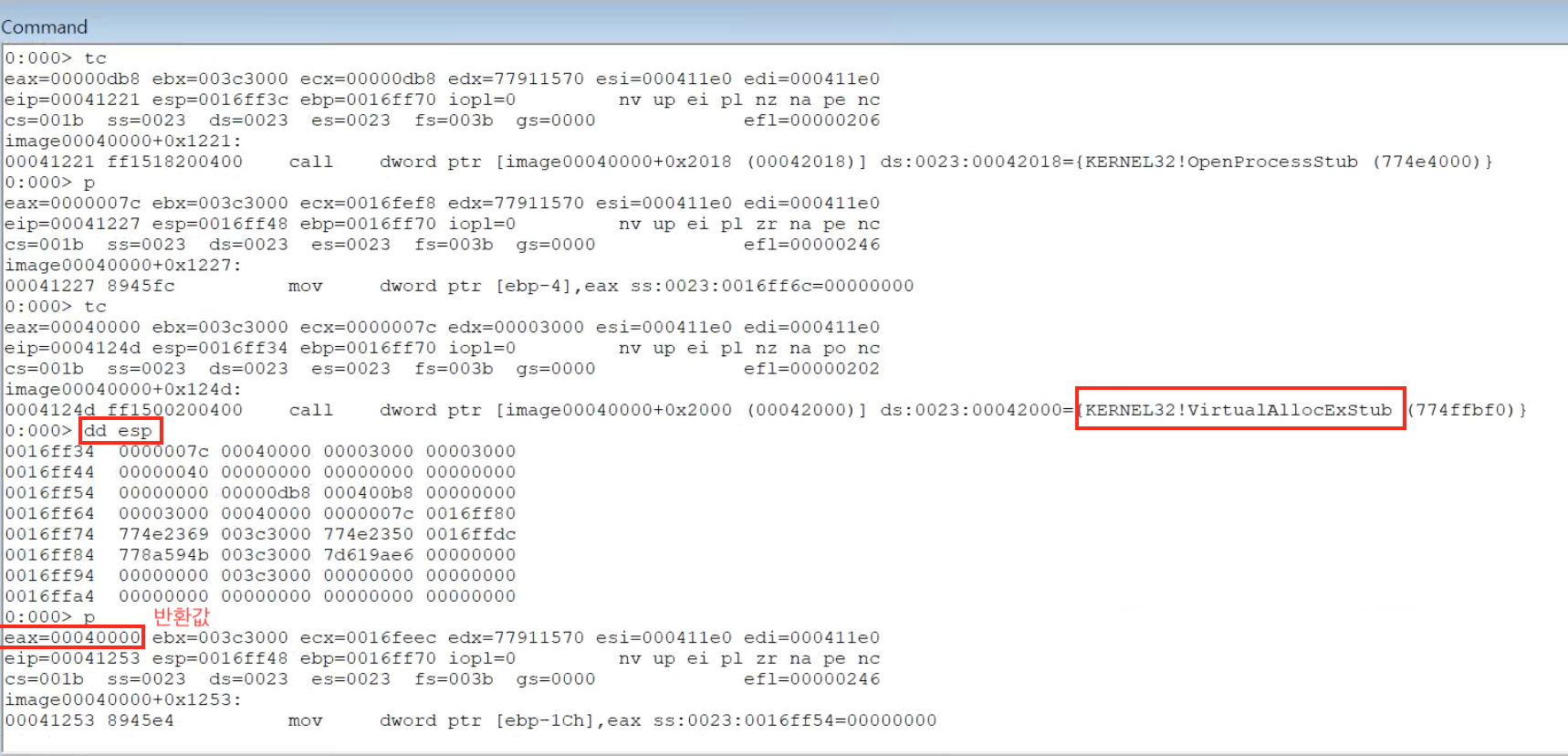

메모리를 할당해주는 함수까지 계속 tc + step over 사용.

반환값 0x00040000

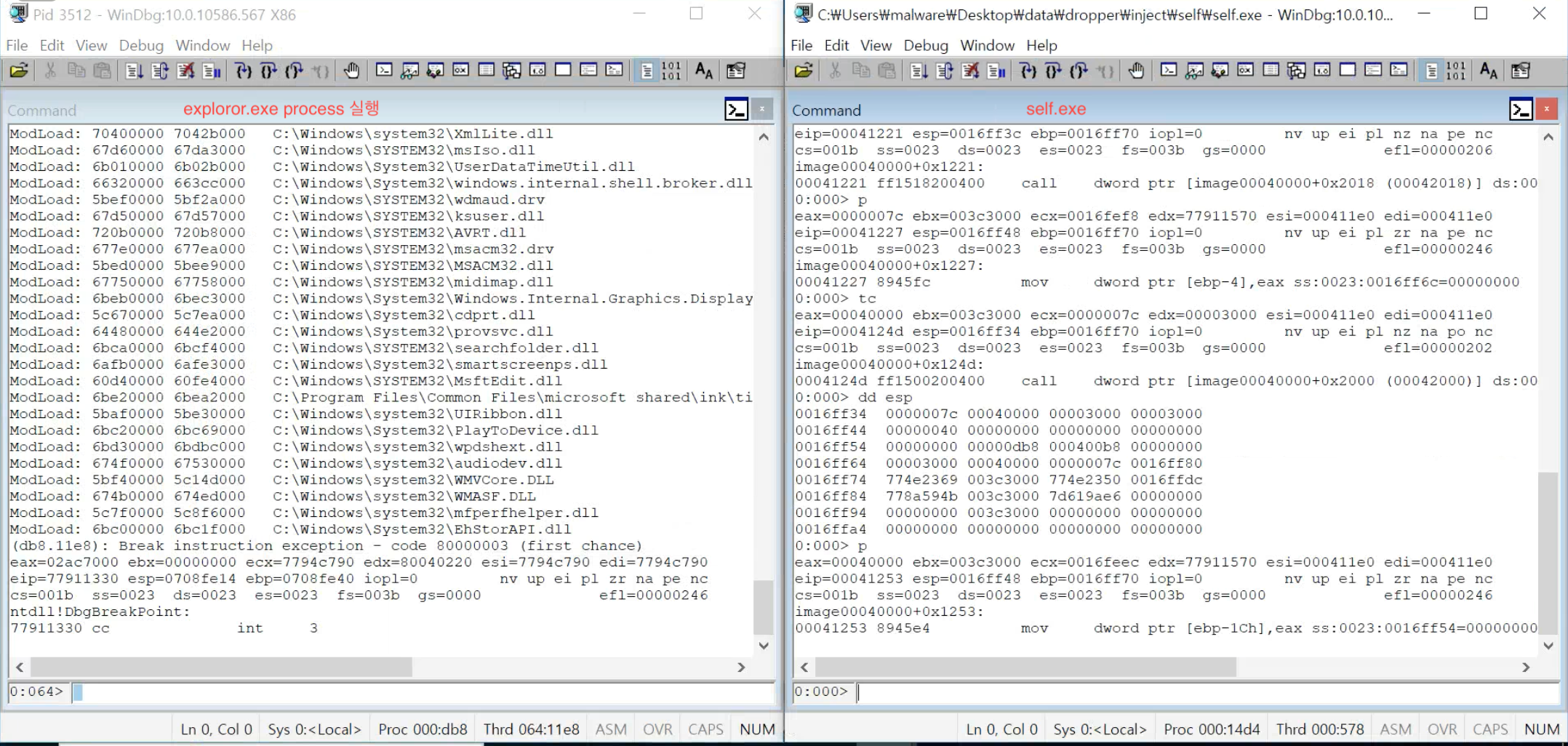

exploror.exe 프로세스를 실행하고 난 뒤에 변화를 확인하기 위해,

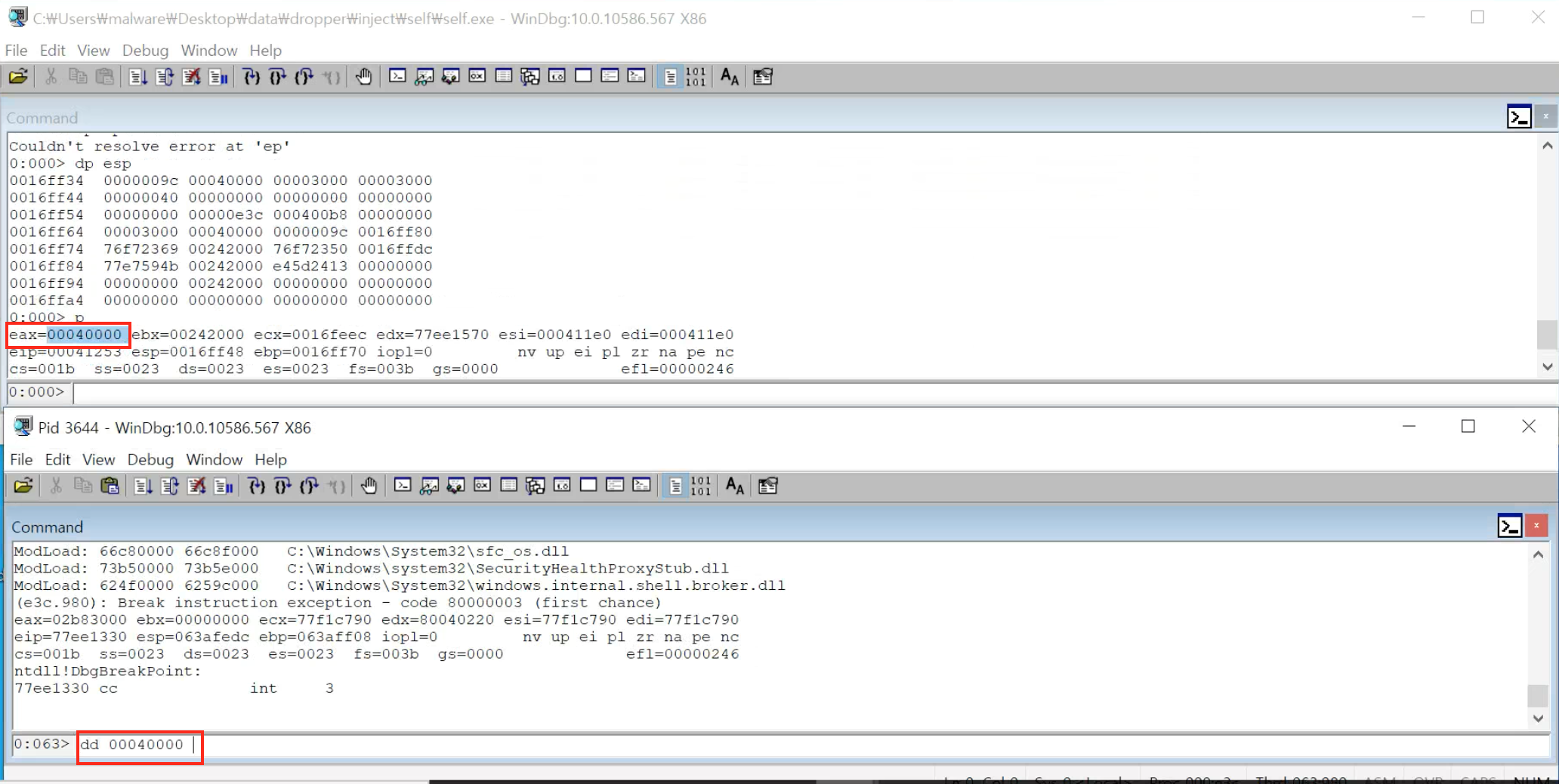

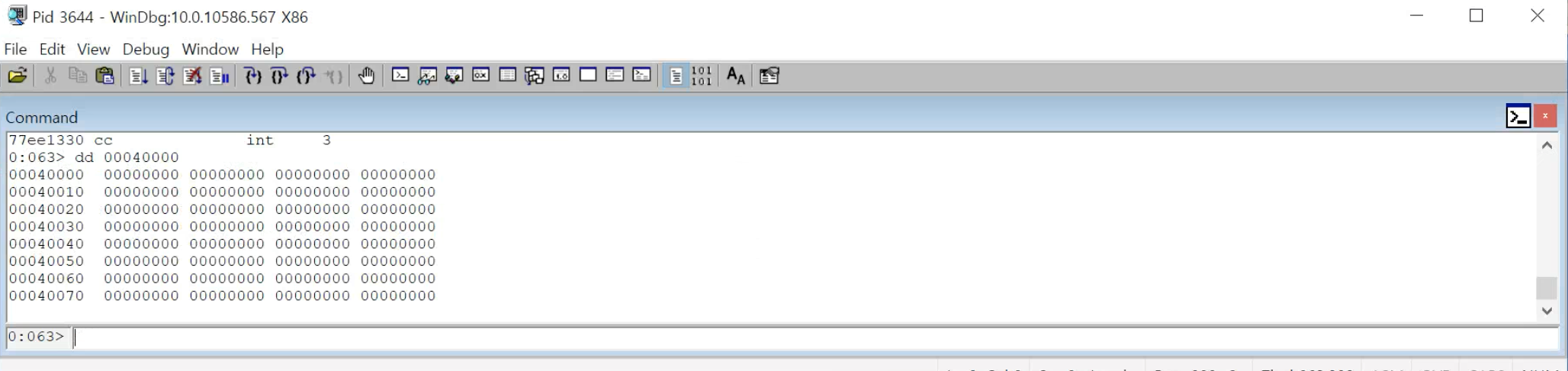

exploror.exe 파일에 self.exe 에서 실행한 함수의 반환값 0040000 메모리 데이터를 확인해보면,

일단은, 아무것도 메모리에 들어가 있지 않고 비어있음.

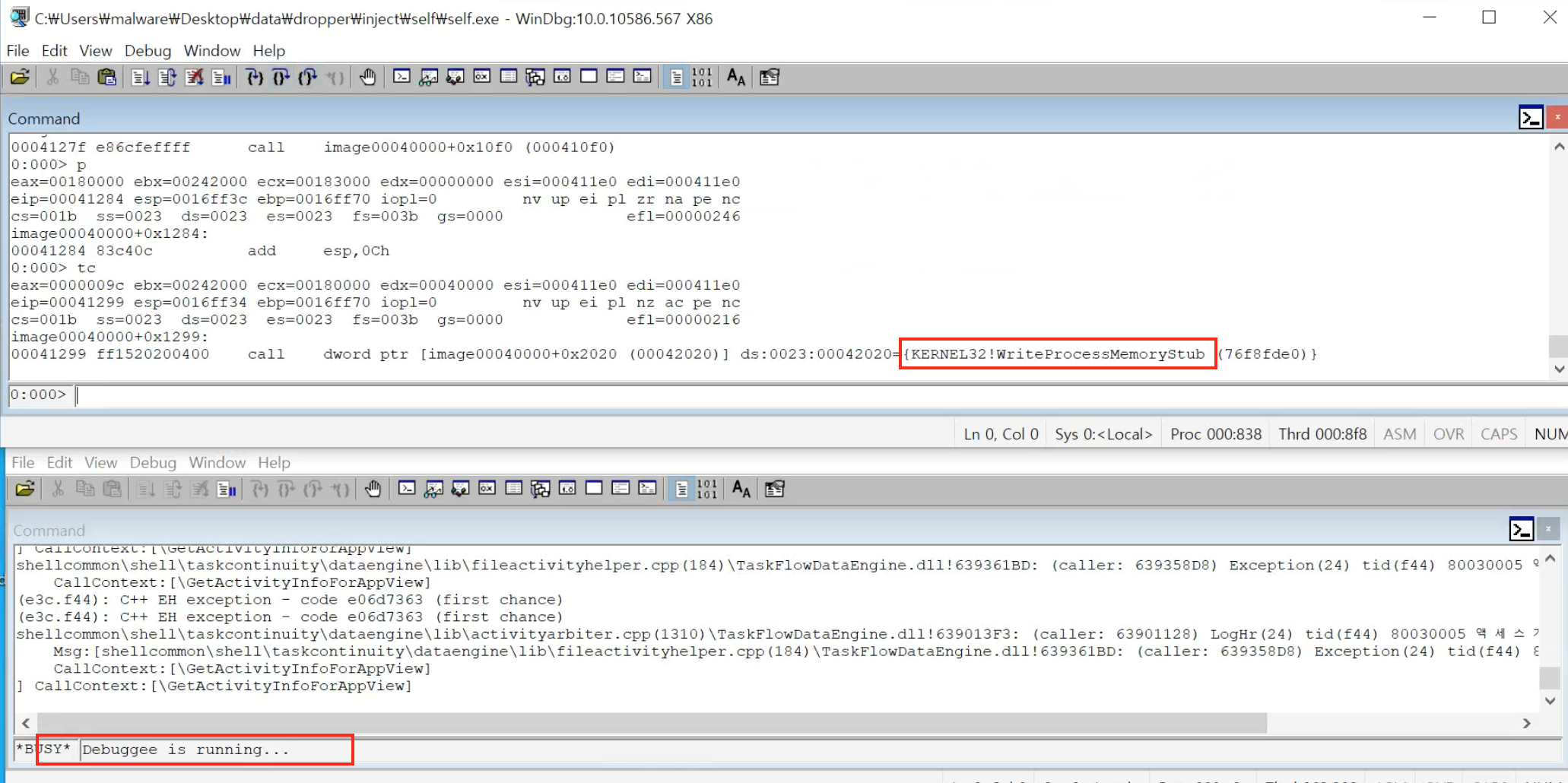

tc+stepover를 수행한 뒤에 self.exe의 writeprocessmemory 함수를 수행하고(메모리를 쓰겠다는 것)

exploror.exe를 디버깅 시키면

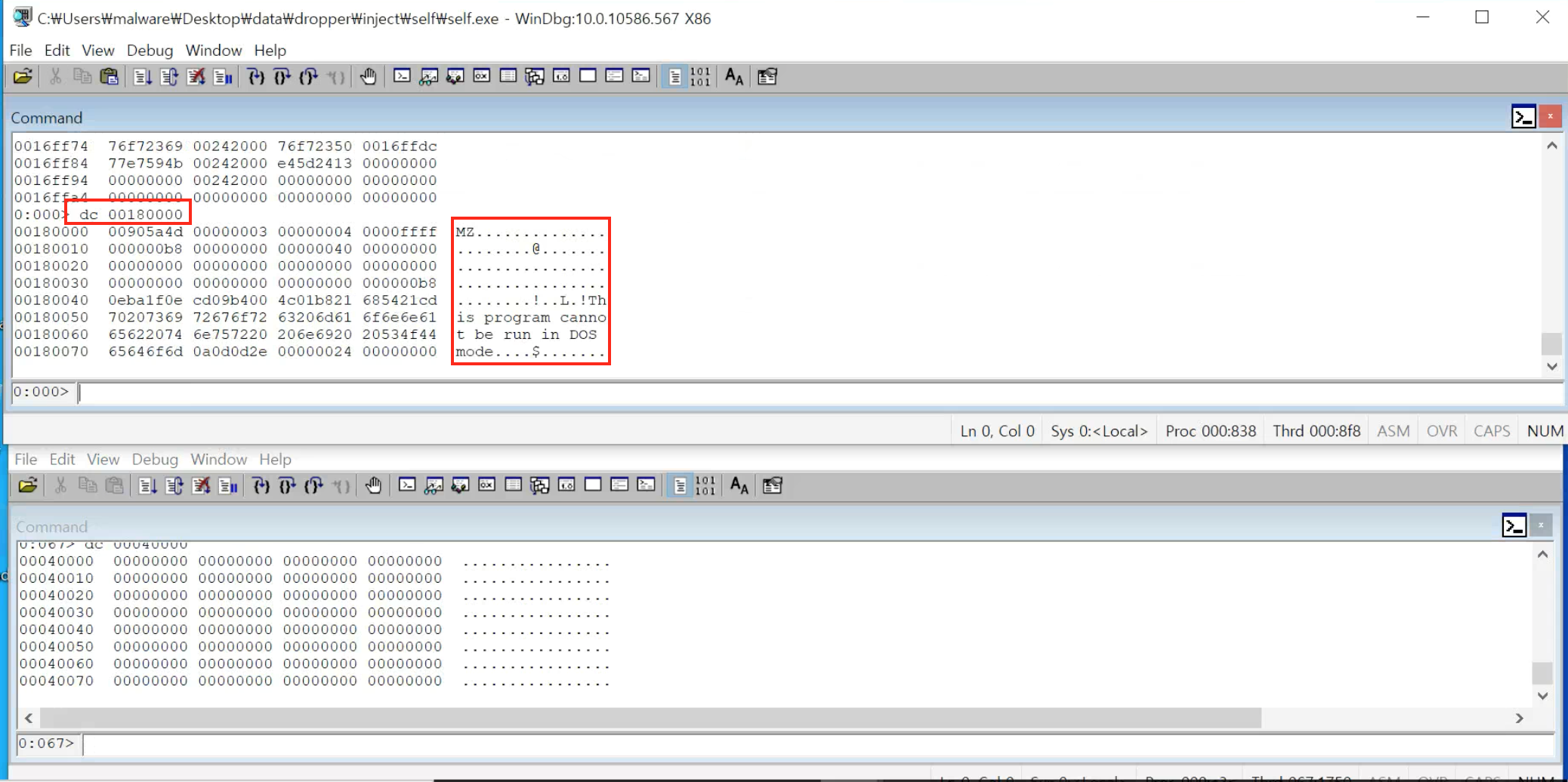

ecx 값인 0x00180000 메모리에 다음과 같이 데이터가 들어와 있음을 알 수 있다.

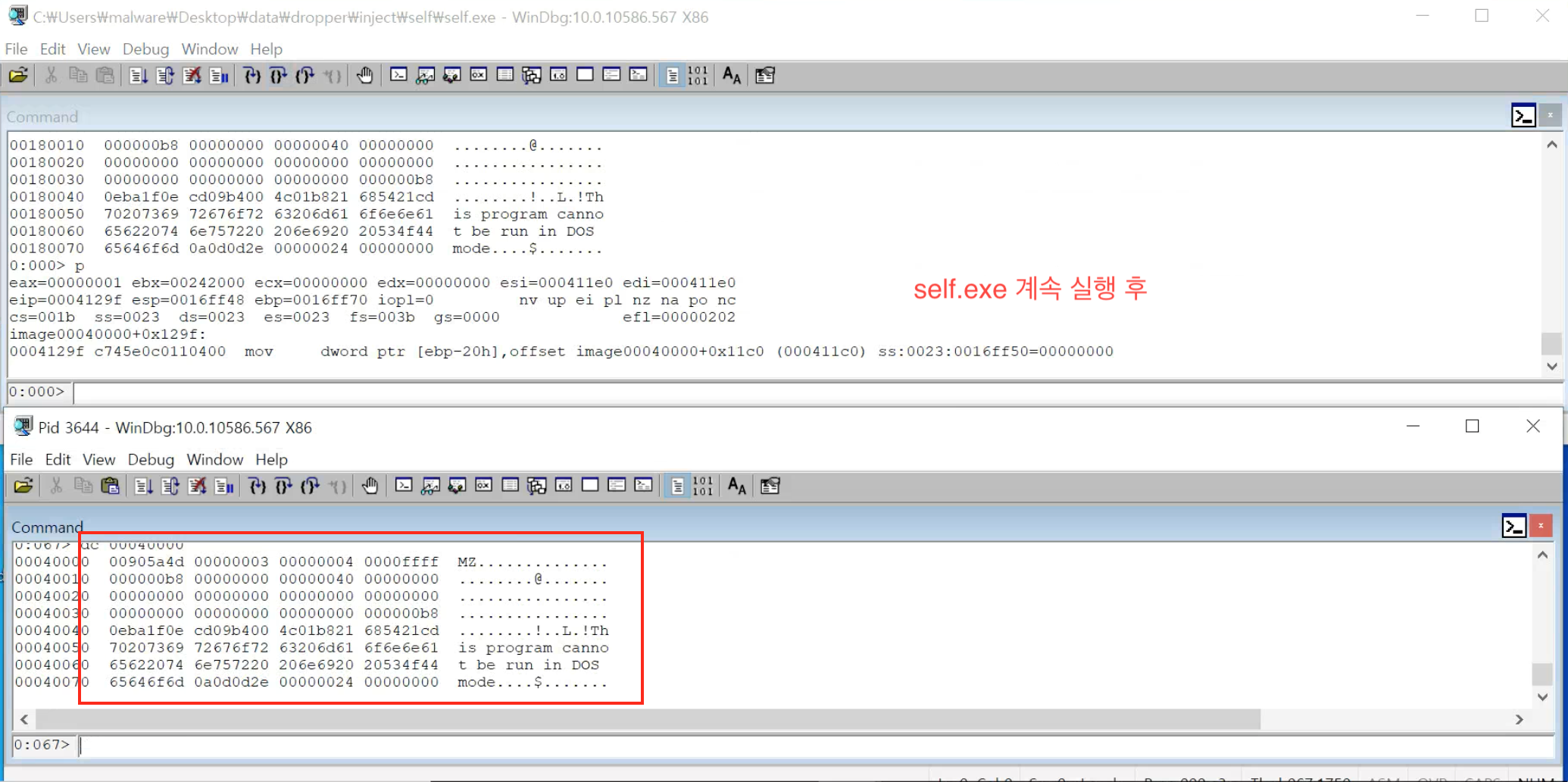

앞서 0x00040000에 self.exe의 00180000 메모리에 있던 데이터가 복제된 것을 알 수 있음.

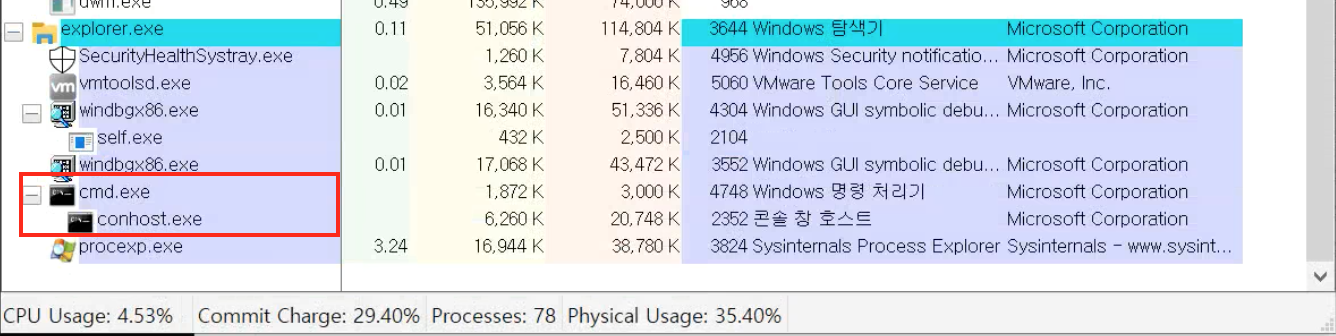

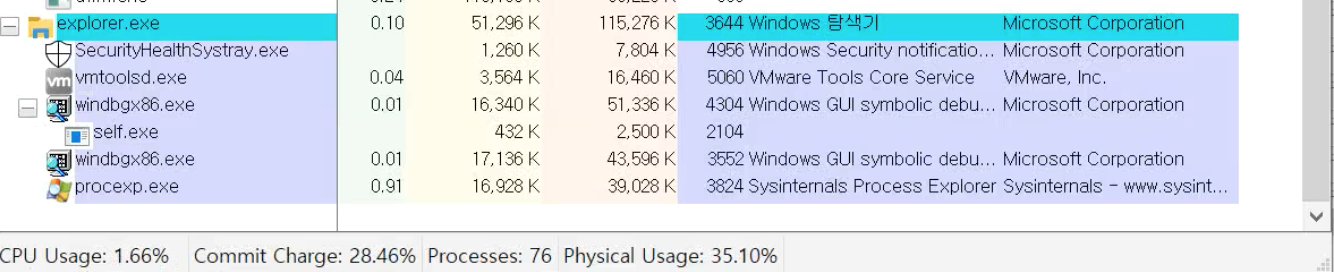

g해당 명령어를 통해 둘다 디버깅하여 실행하면 다음과 같이 cmd 가 뜸.

cmd가 밖에서 실행된 것이 아니라 exploror.exe 파일이 실행되면서 거기서 실행했기 때문에, 악성코드가 독자적으로 움직이는 것처럼 보이는 것을 숨길 수 있음

해당 cmd를 삭제하면 exploror.exe 에서 사라진다. 백그라운드로 cmd를 조종할 수 있다는 것이다.

'리버싱' 카테고리의 다른 글

| [Reversing] #1 정리 ( 정적/동적 , 레지스터 정리) (0) | 2022.01.16 |

|---|---|

| [Reversing - Wargame] Patch (0) | 2022.01.14 |

| [Reversing - Wargame] rev-basic-1 (0) | 2022.01.09 |

| [Reversing - Wargame] rev-basic-0 (0) | 2022.01.08 |

| 악성코드 분석 (0) | 2021.10.06 |