기존에 알고 있던 방식

1. CrackerXI+ 로 앱 추출 후 내부에 있는 바이너리 파일 1개만 덮어쓰기하여서 우회가 되었는지 테스트함.

1-1. 이렇게 했더니 아예 원본 바이너리파일을 넣어도 똑같이 튕기길래 왜 안되지.. 하고

1-2. 프리다로도 해봤는데 프리다 오류 발생

그래서 찾은 방법이

2. 바이너리 파일 1개만 덮어쓰기 한 게 아니라 바이너리 파일을 변조한 뒤에 해당 폴더 전체를 .ipa 압축 해체 전에 덮어쓰기

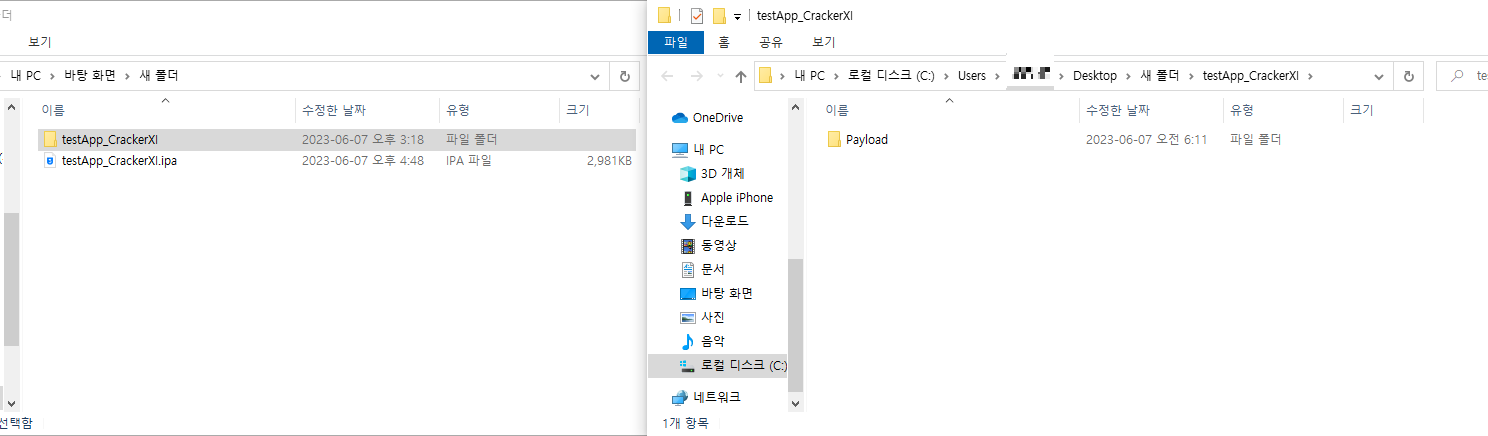

2-1. 예를 들어, testApp을 crackerXI 로 추출했다면...

.ipa를 압축해제한 게 : testApp_CrackerXI

testApp_CrackerXI 내부 폴더 : Payload

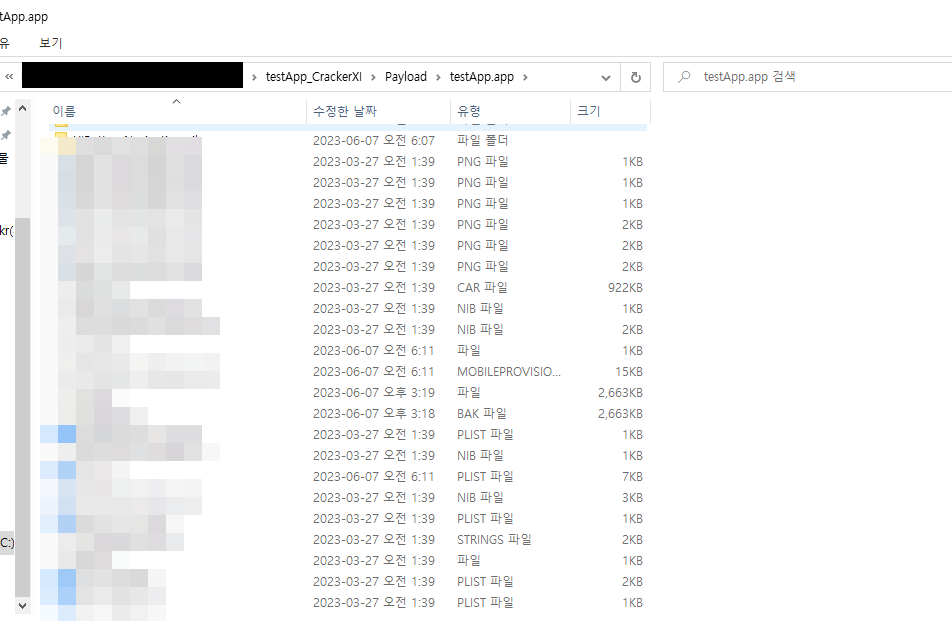

Payload 폴더 안에 해당 앱 내부가 위와 같이 담겨져 있음.

그래서 예전에는 위 폴더 위치에서 바이너리파일을 찾아서 변조하고 해당 바이너리파일만 옮겨서 테스트했다면..

새로 시도한 방법은 변조한 바이너리파일이 담긴 payload 폴더 자체를 덮어쓰기했다는 것!!!

압축해제하지 않고 Payload 폴더 자체를 덮어쓰기!!!

* 그전에는 설치된 앱 안에 있는 1개의 파일만 수정한거라면... 이 방법은 새로 변조된 앱 자체를 재설치하는 느낌!!!! .ipa 파일을 설치하는 느낌!!

'Mobile > IOS' 카테고리의 다른 글

| 아이폰 탈옥 (0) | 2023.06.07 |

|---|---|

| IOS 모의해킹 첫 단계.. (0) | 2023.04.10 |