이번 역시 필터링 부분만 보면 쉽게 풀린다

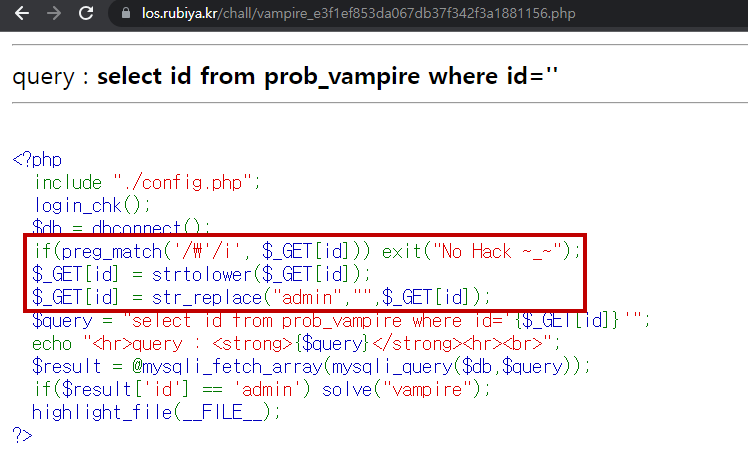

id에 입력값에 대한 필터링이 3가지 있다.

1) 싱글쿼터

2) 대문자 -> 소문자 자동변환

3) admin 입력시 빈칸으로 치환

이를 모두 우회하면 된다.

1번은 뭐 싱글쿼터 안 쓰고 id = admin 하면 된다.

2번은 대문자를 소문자로 자동변환하기 때문에 입력값에 대문자로 넣어야 admin으로 입력될 것

3번은 admin요러케 넣으면 빈칸이 되어버리니 이 점을 우회하는 게 핵심인 듯하다

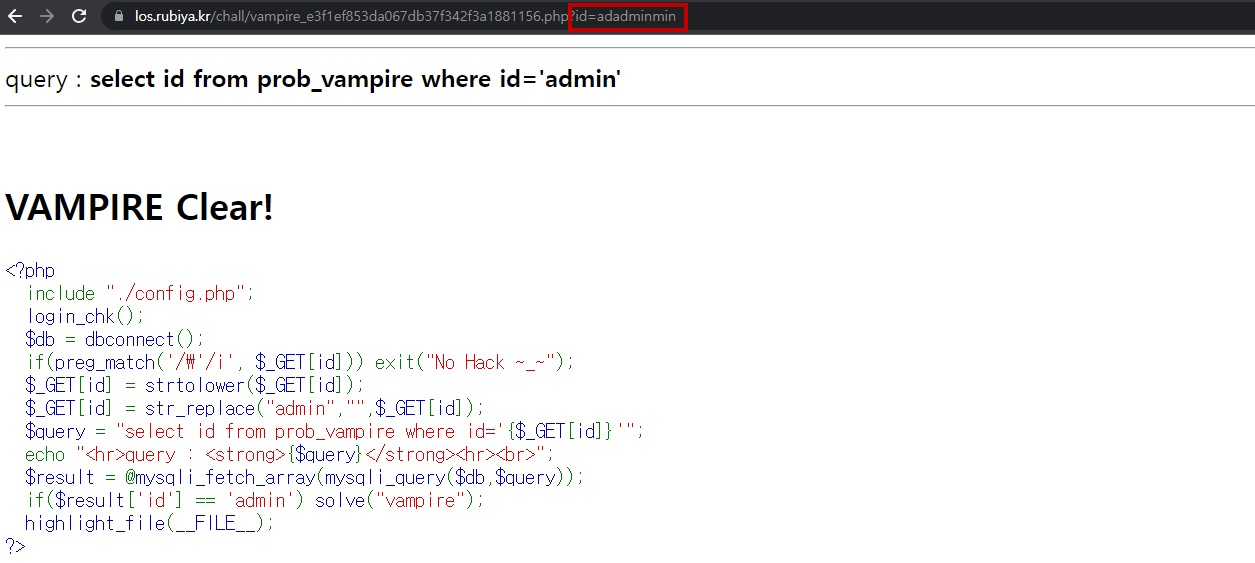

진단을 하다보면 우회기법들이 다양하게 인터넷이 올라와있기에 나도 실무를 하다가 알게 된 우회기법이다.

3번과 같이 "admin" -> "(빈칸)" 이렇게 변경되면 admin 사이에 admin을 넣어주는 것이다.

payload : id=adadminminad(admin)min 이대로 입력하게 되면 중간에 있는 (admin)은 빈칸이 되어 버리고 남은 ad + min 이 이어져 admin필터링을 우회해 id = admin으로 우회가 성공한다.

solve!!!!!!!!!!!!!!

'WEB > Lord of SQLinjection' 카테고리의 다른 글

| [LOS] step12. darkknight 풀이 (1) | 2023.06.13 |

|---|---|

| [LOS] step10. skeleton 풀이 (0) | 2023.06.13 |

| [LOS] step.8 troll 풀이 (0) | 2023.06.13 |

| [LOS] step.7 orge 풀이 (0) | 2023.06.13 |

| [LOS] step.6 darkelf 풀이 (0) | 2023.06.12 |