UNIX / LINUX 환경

☑️ 사용자 정보

cat /etc/passwd

☑️ 사용자 확인

id root[userid]

☑️ password 변경

passwd [userid]

☑️ Group 정보

cat /etc/group

☑️ 입출력 재지정

command < file_name #입력재지정

command > file_name #출력재지정

command >> file_name #출력재지정

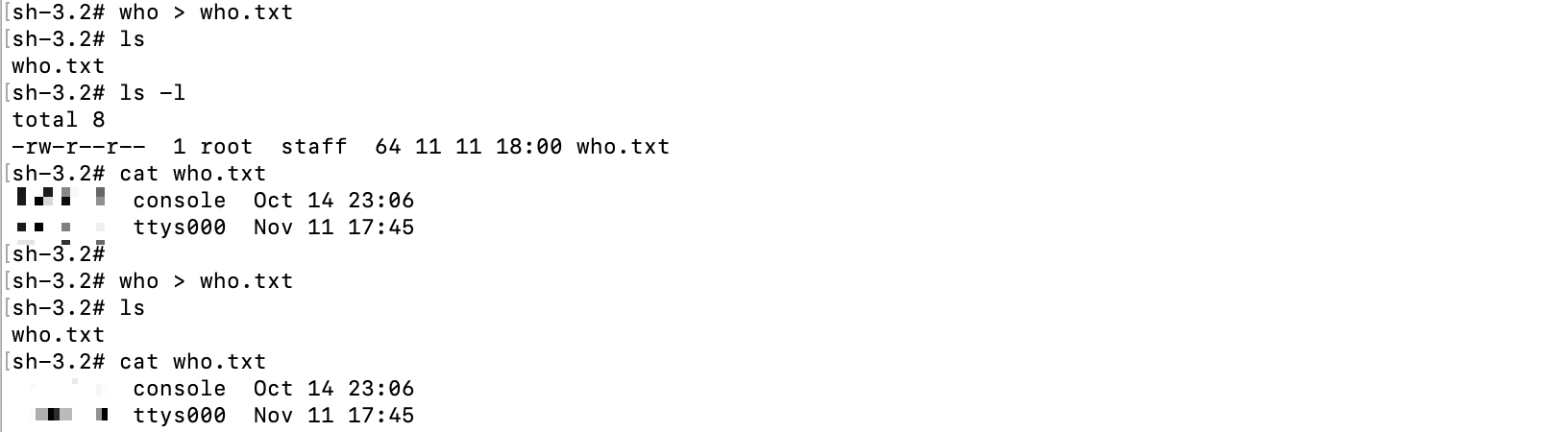

who > who.txt : 출력재지정. 기존에 파일이 존재하면 수정사항이 생기면 수정한 내용을 출력 (덮어써서 보여주기)

who >> who.txt : 출력재지정. 기존에 파일이 존재하더라도 수정사항을 append 시킴 (맨 뒤에 계속 추가함)

☑️ Pipe

command1 | command2

☑️ 파일 정보 확인

stat file_name

☑️링크파일 생성

ln [file_name] [new link file_name] #HardLink

ln -s [file_name] [new link file_name] #SymbolicLink

☑️ 디렉토리 내용 출력

ls [-ailFR] [file_name / directory_name]

옵션별 설명

-l( 자세히 출력)

-a(숨긴 항목까지 보여지게)

-R(디렉토리 하위 파일까지 보여지게 계층적 내용 모두 출력)

-F(디렉토리인지, 실행파일인지 등 )

-i (파일의 i-node 번호를 함께 출력)

☑️ 디렉토리 간 이동

cd [directory_name]

☑️ 새 디렉토리 생성

mkdir [new directory_name]

☑️ 기존 디렉토리 삭제

rmdir [directory_name] #하위 디렉토리 삭제 안하면 작동안함

rmdir -p [directory_name] #-p를 쓰려면 삭제하려는 디렉토리 내에 어떤 파일도 존재하지 않아야 함.

☑️ 접근 권한 변경 (소유주/소유그룹/root만 가능)

chmod 777 [file_name]

chmod -R 777 [directory_name] #-R로 하위에 있는 모든 파일의 권한까지 함께변경☑️ 소유주/ 소유그룹 변경 (root만 가능)

chown [-hR] [userid] [file_name] #소유자 변경

chgrp [-hR] [groupid] [file_name] #소유그룹 변경-h : 심볼릭 링크 파일의 소유주 소유그룹 변경

-R: 하위 디렉토리에 있는 모든 파일의 소유주 소유그룹 변경

☑️접근권한 마스크

unmask [mask]파일이나 디렉토리 권한으로 갖지 말아야 할 권한 설정

☑️파일 검색

- 접근권한으로 검색

find [path] -perm 666[permission]

- 파일의 시간 속성으로 찾기

find -type f -mtime +1 #파일의 내용이 수정된지 1일 초과된 파일 찾기옵션설명

mtime (내용변경시간) atime(접근시간) ctime(속성변경시간)

+1 : 1일 초과

-1 : 1일 미만

1 : 정확히 1일

-파일의 크기로 찾기

find -type f -size +3M #파일의 크기가 3mbyte 초과하는 파일 검색옵션설명

size type : block(default) , c(byte), k(kilobyte) , M(megabyte), G(gigabyte)

+3M: 3mbyte 이상

-3M: 3mbyte 이하

3M: 3mbyte인 파일

'자격증 > 정보보안기사' 카테고리의 다른 글

| 2022년도 정기검정 4회차 정보보안기사 필기 CBT 후기 ⭐️ (1) | 2022.11.11 |

|---|---|

| [Sec. 4] 비대칭키 암호 (0) | 2022.03.05 |

| [Sec.3] 대칭키 암호 (0) | 2022.03.04 |

| [Sec. 2] 암호학 (0) | 2022.03.01 |

| [Sec. 1] 정보보호관리의 개념 (0) | 2022.03.01 |